Αποκαλύφθηκε το κύκλωμα υποκλοπών υψηλόβαθμων στελεχών επιχειρήσεων

- 11/11/2014, 20:00

- SHARE

Η Kaspersky Lab αποκαλύπτει τη δράση της εκστρατείας κατασκοπείας «Darkhotel».

Οι ειδικοί της Ομάδας Global Research and Analysis της Kaspersky Lab ανέλυσαν την εκστρατεία κατασκοπείας με την ονομασία «Darkhotel», η οποία δρούσε κρυφά τα τελευταία τέσσερα χρόνια, υποκλέπτοντας ευαίσθητα δεδομένα από επιλεγμένα εταιρικά στελέχη που ταξιδεύουν στο εξωτερικό.

Το «Darkhotel» επιτίθεται στους στόχους κατά την παραμονή τους σε πολυτελή ξενοδοχεία. Οι διαχειριστές της εκστρατείας δεν επιτίθενται ποτέ στον ίδιο στόχο δύο φορές. Εκτελούν τις επιχειρήσεις τους με χειρουργική ακρίβεια, συλλέγοντας όσα πολύτιμα δεδομένα μπορούν από την πρώτη επαφή, διαγράφουν τα ίχνη τους και στη συνέχεια αποσύρονται, περιμένοντας τα επόμενα υψηλόβαθμα θύματα.

Στους πιο πρόσφατους στόχους της εκστρατείας περιλαμβάνονται κορυφαία στελέχη από τις ΗΠΑ και την Ασία που δραστηριοποιούνται επαγγελματικά και πραγματοποιούν επενδύσεις στην περιοχή Ασίας-Ειρηνικού. Μεταξύ αυτών βρίσκονται διευθύνοντες σύμβουλοι, εκτελεστικοί αντιπρόεδροι, διευθυντικά στελέχη πωλήσεων και μάρκετινγκ και κορυφαία στελέχη στον τομέα Έρευνας & Ανάπτυξης. Η Kaspersky Lab προειδοποιεί ότι η απειλή παραμένει ενεργή και το ερώτημα είναι ποιος θα είναι ο επόμενος στόχος.

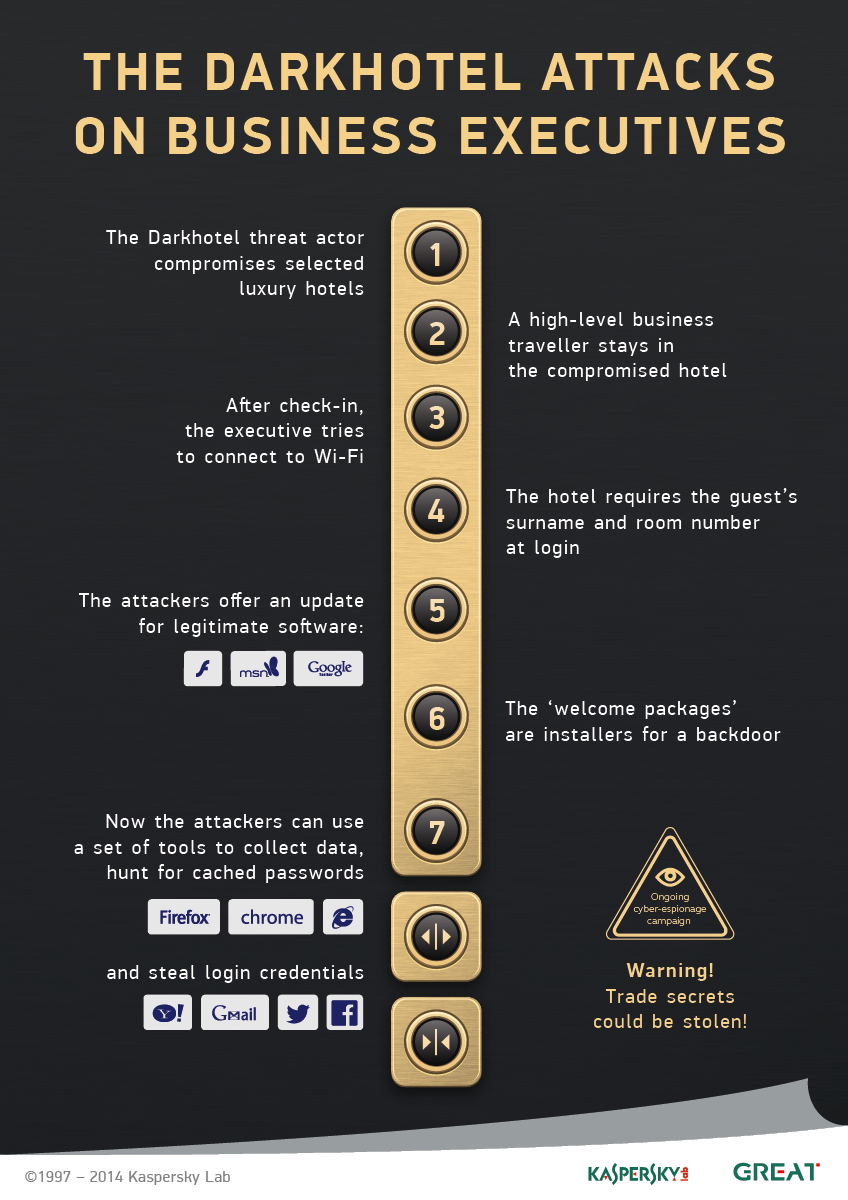

Πως γίνεται η επίθεση στα ξενοδοχεία

Ο παράγοντας Darkhotel διεισδύει αποτελεσματικά στα δίκτυα ξενοδοχείων, παρέχοντας ευρεία πρόσβαση ακόμα και σε συστήματα που θεωρούνταν ιδιωτικά και ασφαλή. Οι επιτιθέμενοι περιμένουν μέχρι το θύμα να συνδεθεί στο Wi-Fi δίκτυο του ξενοδοχείου, καταχωρώντας τον αριθμό του δωματίου και το επώνυμό του κατά τη σύνδεση.

Μόλις το θύμα εισέλθει στο παραβιασμένο δίκτυο, το παραπλανούν, ώστε να «κατεβάσει» και να εγκαταστήσει ένα backdoor που παρουσιάζεται ως μια ενημερωμένη έκδοση νόμιμου λογισμικού (Google Toolbar, Adobe Flash ή Windows Messenger). Τα ανυποψίαστα στελέχη «κατεβάζουν» το πρόγραμμα, «μολύνοντας» έτσι τη συσκευή τους με ένα backdoor, το οποίο στην πραγματικότητα είναι το λογισμικό κατασκοπείας του Darkhotel.

Αφού «κατέβει» στη συσκευή, το backdoor χρησιμοποιείται για να «κατεβάσει» πιο προηγμένα εργαλεία, όπως ένα προηγμένο keylogger με ψηφιακή υπογραφή, το Trojan «Karba» και μια λειτουργία υποκλοπής πληροφοριών.

Τα εργαλεία αυτά συλλέγουν δεδομένα για το σύστημα και το anti-malware λογισμικό που είναι εγκατεστημένο σε αυτό, υποκλέπτουν όλα τα στοιχεία που πληκτρολογεί το θύμα και αναζητούν τους προσωρινά αποθηκευμένους κωδικούς πρόσβασης σε Firefox, Chrome και Internet Explorer, τα στοιχεία σύνδεσης σε Gmail Notifier, Twitter, Facebook, Yahoo! και Google και άλλες προσωπικές πληροφορίες. Έτσι, τα θύματα χάνουν ευαίσθητες πληροφορίες (π.χ. πνευματική ιδιοκτησία των εταιρειών τους). Με την ολοκλήρωση της επιχείρησης, οι επιτιθέμενοι διαγράφουν προσεκτικά τα εργαλεία τους από το δίκτυο του ξενοδοχείου και περνούν ξανά στη «σκιά».

Σχολιάζοντας τη δράση του Darkhotel, ο Kurt Baumgartner, Principal Security Researcher της Kaspersky Lab, δήλωσε: «Εδώ και κάποια χρόνια, ένας ισχυρός παράγοντας με την ονομασία Darkhotel έχει πραγματοποιήσει μια σειρά από επιτυχημένες επιθέσεις εναντίον σημαντικών προσώπων, χρησιμοποιώντας μεθόδους και τεχνικές που ξεπερνούν την τυπική συμπεριφορά ενός ψηφιακού εγκληματία. Αυτοί που εξαπολύουν την απειλή διαθέτουν λειτουργική επάρκεια, μαθηματικές και κρυπτοαναλυτικές επιθετικές δυνατότητες, καθώς και άλλους πόρους που επαρκούν για την κατάχρηση αξιόπιστων εμπορικών δικτύων, ενώ στοχεύουν συγκεκριμένες κατηγορίες θυμάτων με στρατηγική ακρίβεια».

Παρόλα αυτά, η κακόβουλη δραστηριότητα του Darkhotel μπορεί να είναι ασυνεπής. Εξαπλώνει αδιακρίτως κακόβουλο λογισμικό, ενώ παράλληλα πραγματοποιεί εξαιρετικά στοχευμένες επιθέσεις. Περισσότερες πληροφορίες για τους φορείς παράδοσης αυτού του κακόβολου λογισμικού είναι διαθέσιμες εδώ.

«Ο συνδυασμός στοχευμένων και αδιάκριτων επιθέσεων εμφανίζεται όλο και πιο συχνά στο πεδίο των απειλών Advanced Persistent Threat (APT), όπου οι στοχευμένες επιθέσεις χρησιμοποιούνται για να θέσουν σε κίνδυνο υψηλού προφίλ θύματα, ενώ οι εκστρατείες τύπου botnet σκοπεύουν στη διενέργεια μαζικών παρακολουθήσεων ή για την εκτέλεση άλλων εργασιών, όπως επιθέσεις DDoS σε εχθρικά μέρη, ή απλά για την παρακολούθηση ενδιαφερόντων στόχων με πιο εξελιγμένα εργαλεία κατασκοπείας», πρόσθεσε ο Kurt Baumgartner.

Σύμφωνα με τους ερευνητές της Kaspersky Lab, οι επιτιθέμενοι άφησαν ένα αποτύπωμα σε μια στοιχειοσειρά του κακόβουλου κώδικά τους, το οποίο υποδεικνύει ότι ο παράγοντας «μιλάει» Κορεατικά. Τα προϊόντα της Kaspersky Lab ανιχνεύουν και εξουδετερώνουν τα κακόβουλα προγράμματα και τις παραλλαγές τους που χρησιμοποιούνται από την εργαλειοθήκη του Darkhotel. Η Kaspersky Lab συνεργάζεται αυτή τη στιγμή με αρμόδιες οργανώσεις, με στόχο τον μεγαλύτερο δυνατό περιορισμό του προβλήματος.

Πώς αποφεύγονται οι παγίδες του Darkhotel

Κατά τη διάρκεια ενός ταξιδιού, οποιοδήποτε δίκτυο, ακόμα και αυτά των ξενοδοχείων, θα πρέπει να θεωρείται δυνητικά επικίνδυνο. Η υπόθεση Darkhotel αναδεικνύει μια εξελισσόμενη μορφή επίθεσης. Τα άτομα που κατέχουν πολύτιμες πληροφορίες μπορούν εύκολα να πέσουν θύματα του Darkhotel, καθώς η εκστρατεία είναι ακόμα ενεργή, ή κάποιας παρόμοιας επίθεσης. Για μην πέσουν θύματα τέτοιων επιθέσεων, η Kaspersky Lab συμβουλεύει τους χρήστες:

-Να επιλέξουν έναν πάροχο Virtual Private Network (VPN) που προσφέρει ένα κρυπτογραφημένο κανάλι επικοινωνίας κατά την πρόσβαση σε δημόσια ή ημι-δημόσια δίκτυα Wi-Fi

-Να αντιμετωπίζουν πάντα ως ύποπτες τις ενημερώσεις λογισμικού, όταν ταξιδεύουν. Οι χρήστες θα πρέπει να επιβεβαιώνουν ότι το προτεινόμενο πρόγραμμα εγκατάστασης μιας ενημέρωσης υπογράφεται από τον αντίστοιχο κατασκευαστή.

-Να βεβαιωθούν ότι η λύση ασφάλειας που διαθέτουν περιλαμβάνει προληπτικές λειτουργίες άμυνας ενάντια σε νέες απειλές και όχι μόνο βασική antivirus προστασία.